Aujourd’hui nous allons nous intéresser à PyPhisher qui est un des outils préférés des « script kiddies », il est codé en Python et réalisé par KasRoudra.

Cette outil est conçu pour réaliser des attaques de phishing et va permettre à un attaquant de choisir une fausse page Web parmis un large choix de sites connus et générer un lien qu’il pourra ensuite envoyer à une victime.

Si la victime clique sur le lien et entre ses identifiants sur le site malveillant, l’attaquant les reçevra en direct et ils seront enregistrés dans fichier.

Disclaimer : Ce tutoriel est uniquement à but éducatif et est réalisé sur notre environnement personnel. En aucun cas nous soutenons ce type d’action sans une autorisation et nous déclinons toutes responsabilités en cas de litige.

Installer PyPhisher

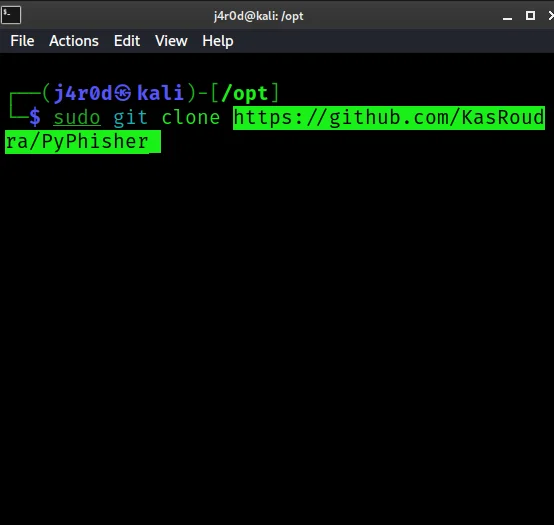

Pour l’installation nous allons nous rendre sur le Github du créateur de l’outil afin de copier le lien et de faire un « git clone » sur notre Kali.

Une fois que c’est installé, nous allons nous diriger dans le répertoire PyPhisher et installer les modules nécessaires.

Quand les modules sont installées nous pouvons lancer PyPhisher.

Générer un lien frauduleux avec PyPhisher

Nous voila dans PyPhisher, comme on peut le constater il nous est possible d’usurper énormément de sites Web populaires.

Pour l’exemple d’aujourd’hui nous allons prendre Netflix, pour le sélectionner il nous suffit d’entrer le numéro.

Une fois que c’est fait on peut cliquer sur « Yes » jusqu’a ce que PyPhisher nous ouvre un serveur PHP qui va permettre de récupérer les informations de notre victime et nous donner les liens frauduleux.

Nous avons les liens et le programme est en attente d’informations d’une victime, il ne faudra pas fermer le programme tant que nous voulons utiliser le lien sinon il ne marchera plus.

Les liens paraissent assez suspects, si nous avions un compte chez l’un des fournisseurs de tunneling qu’utilise le programme nous pourrions modifier l’url afin de la rendre moins suspecte.

N’ayant pas de compte chez l’un de ces fournisseurs, pour cette exemple je vais utiliser un site en ligne de raccourcisseur d’url afin que la victime soit plus suceptible de cliquer dessus.

Maintenant que notre url parait un peu moins suspecte, nous allons pouvoir l’envoyer à notre victime et essayer de voler ses identifiants.

Envoi du lien à la victime

Pour cette exemple je vais simuler la victime en ouvrant le lien dans mon navigateur et entrer des identifiants pour voir si le programme les récupèrent.

Si l’on se rends sur notre Kali, nous pouvons voir qu’il a déja récupérer des informations sur la victime.

On voit qu’il arrive à récupérer l’adresse IP ainsi que d’autres informations mais voyons ce qu’il va se passer si j’essaye de me connecter sur la page.

Une fois les identifiants de connexion envoyés nous voyons que nous sommes redirigé vers le vrai site de Netflix, ce qui pourrait faire croire à la victime qu’elle sait bien connectée sur le site.

A présent retournons sur notre Kali et voyons si nous avons pu récupérer les indentifiants de la victime.

C’est bien les identifiants de notre victime, nous pouvons voir également qu’ils sont sauvegardés dans un fichier nommait « creds.txt ».