Evaluer le niveau de sécurité de Active Directory avec Ping Castle

Aujourd’hui nous allons découvrir Ping Castle, un outil français qui va nous fournir une note sur la sécurité de notre domaine Active Directory et nous donner des recommandations afin de renforcer la sécurité de ce dernier.

Téléchargement de Ping Castle

Nous allons commencer par télécharger l’exécutable de Ping Castle sur notre contrôleur de domaine içi.

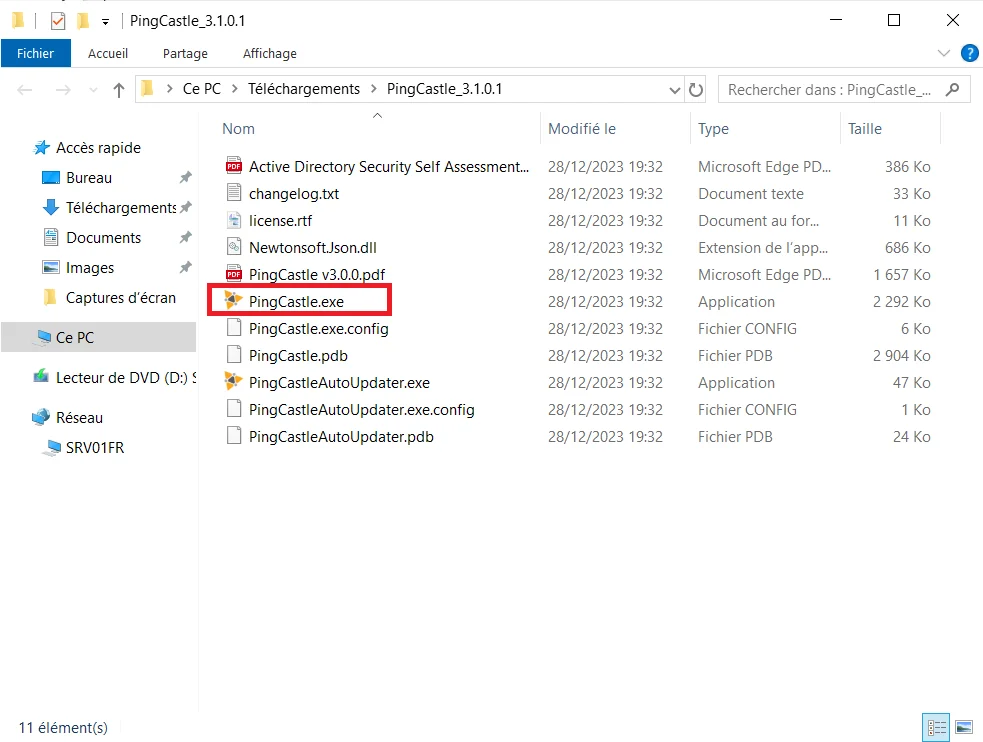

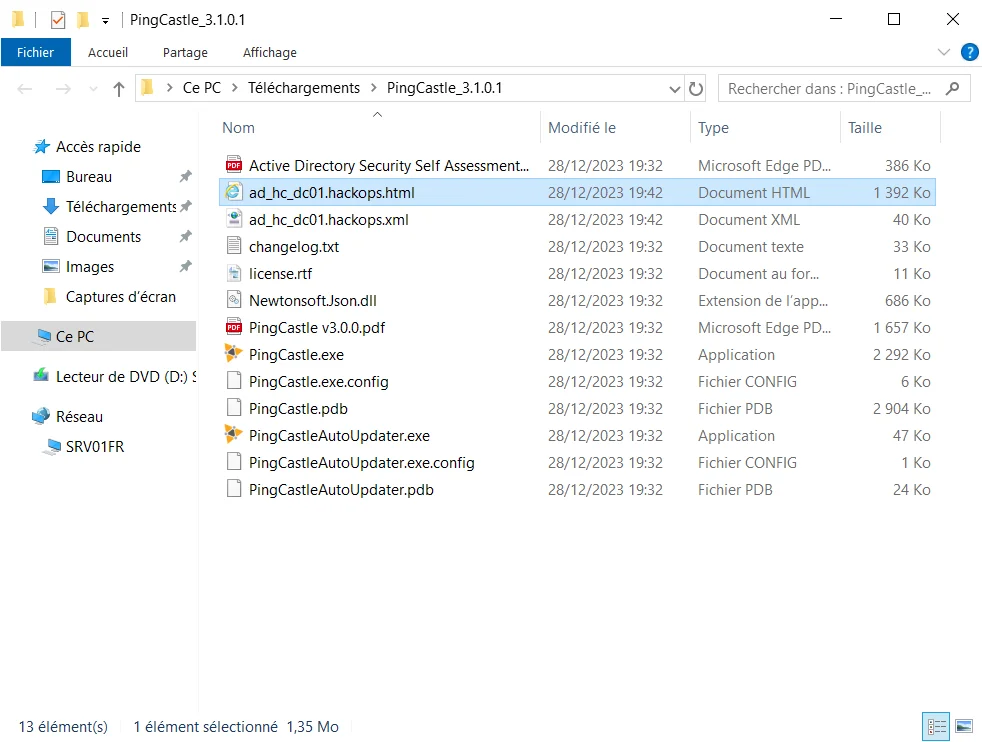

Une fois téléchargé on a juste à dézipper le dossier et lancer l’exécutable.

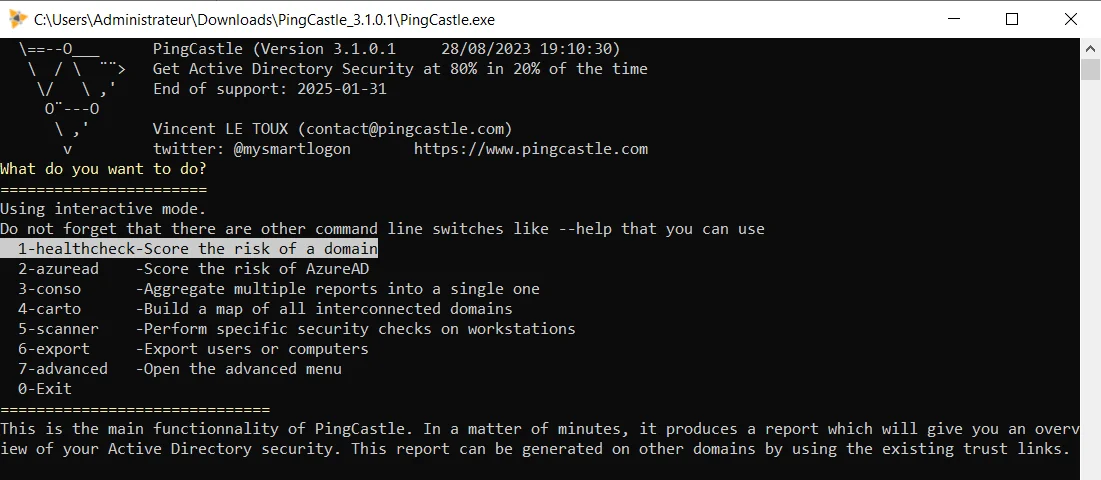

Exécution de Ping Castle

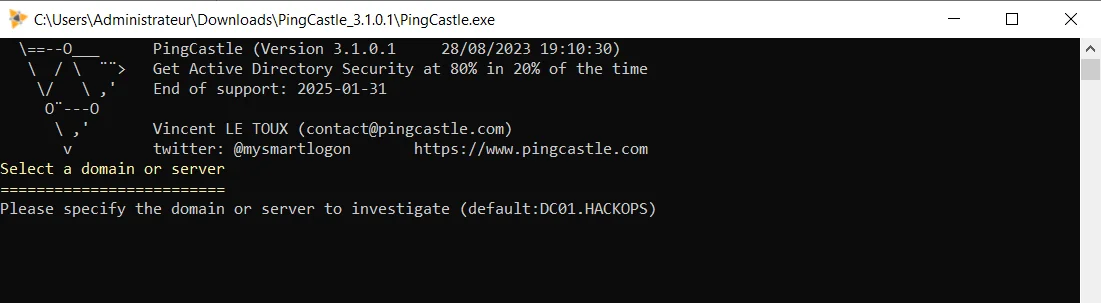

Une fois lancé la console va s’ouvrir et on va pouvoir choisir l’option souhaité.

Pour ce tutoriel je vais choisir l’option 1 afin d’évaluer le niveau de sécurité de mon domaine avec l’obtention d’une note.

Il nous demande ensuite sur quel domaine on souhaite lançer le test.

Une fois le domaine sélectionné le script se lance et va auditer tout notre domaine et générer un fichier .html avec les résultats.

Nous avons juste à ouvrir ce fichier dans notre navigateur pour étudier les résultats.

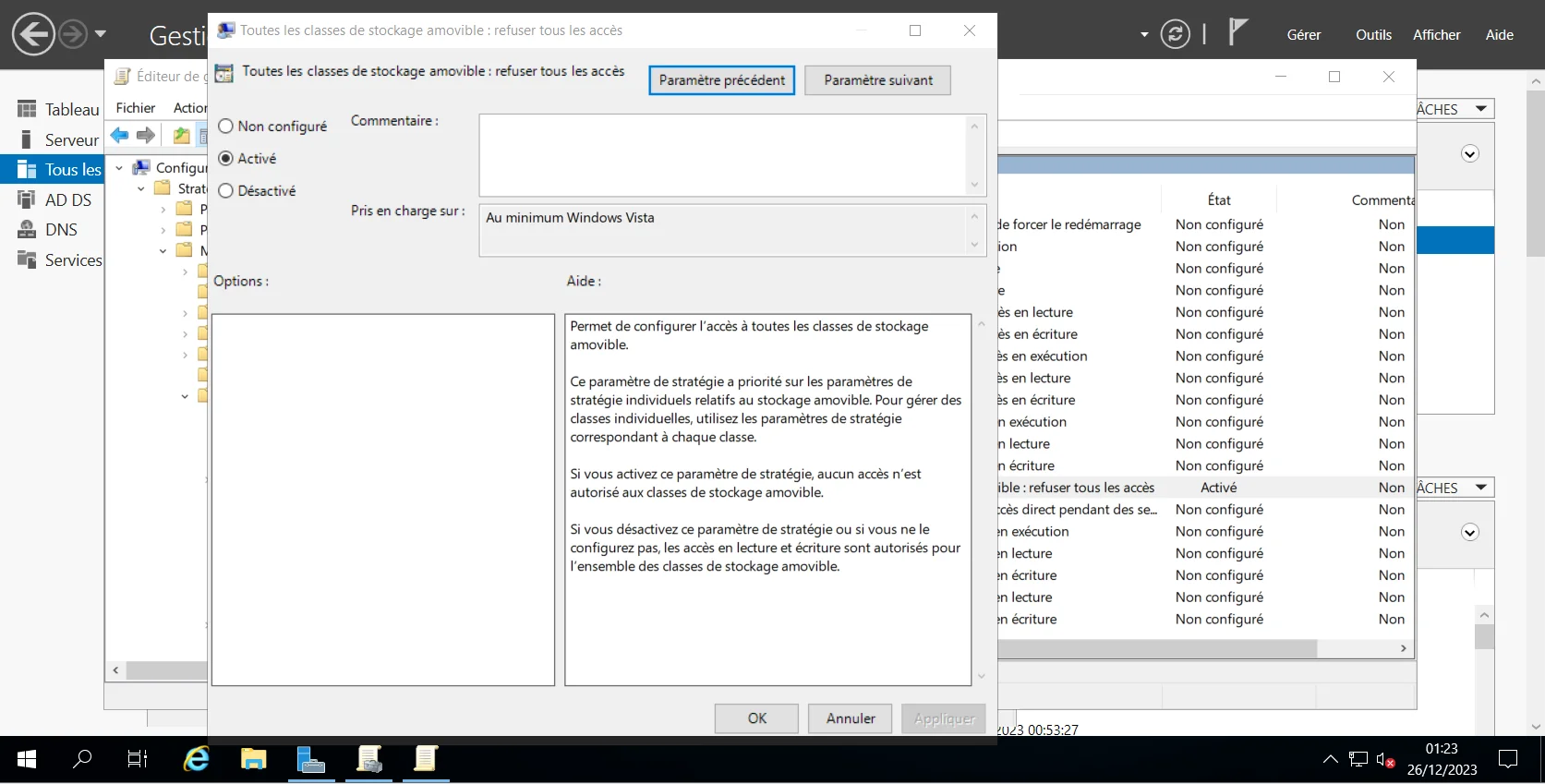

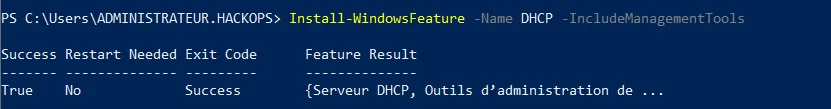

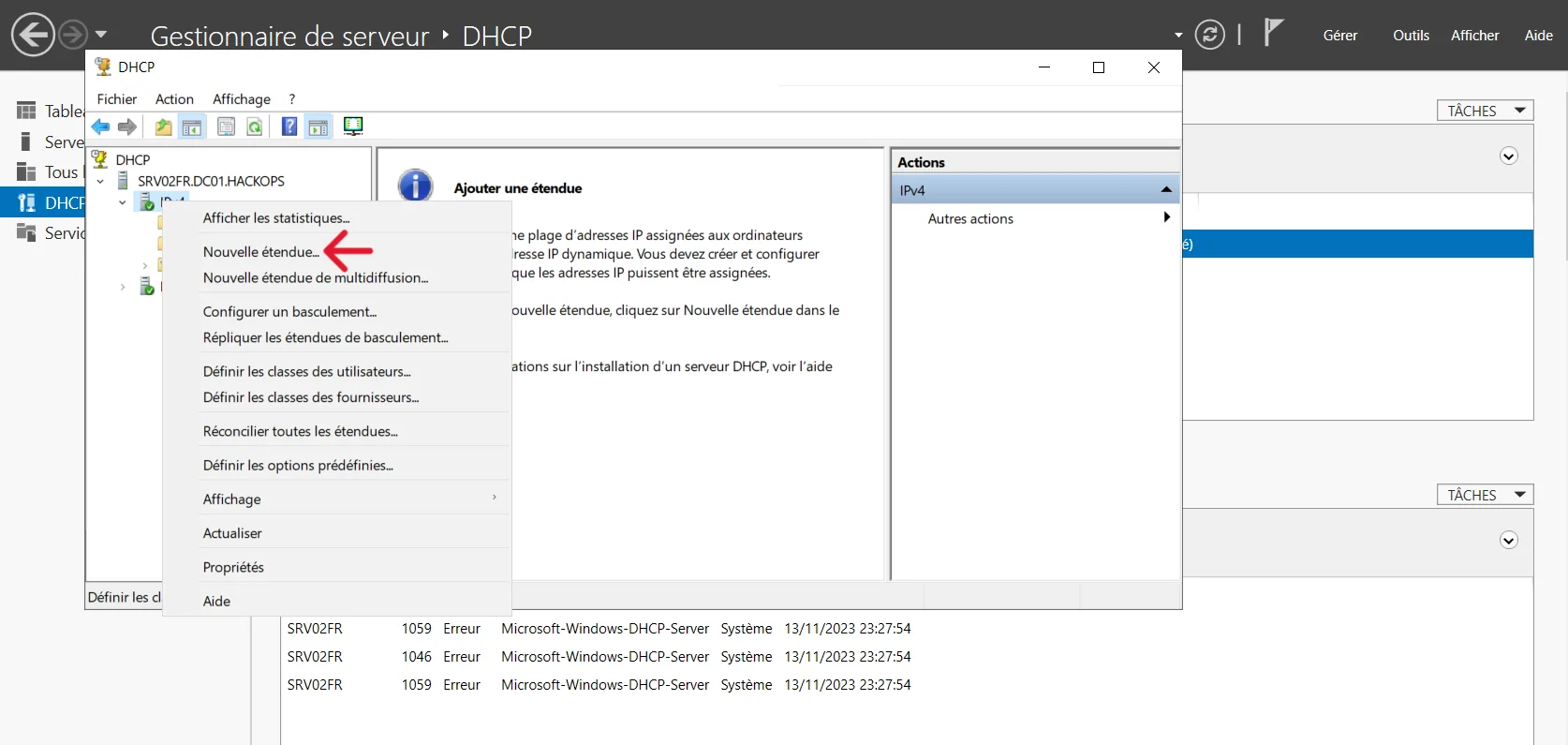

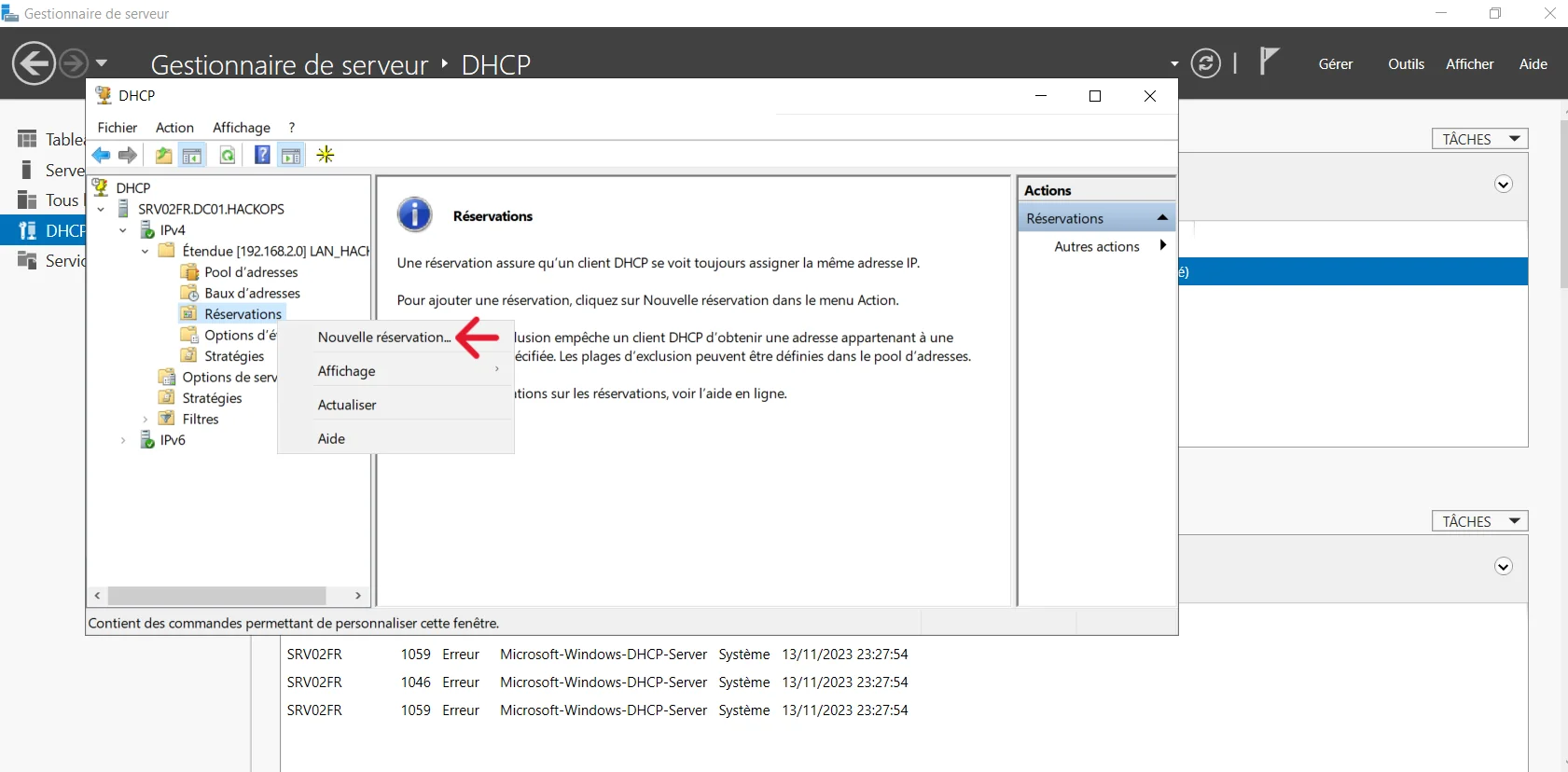

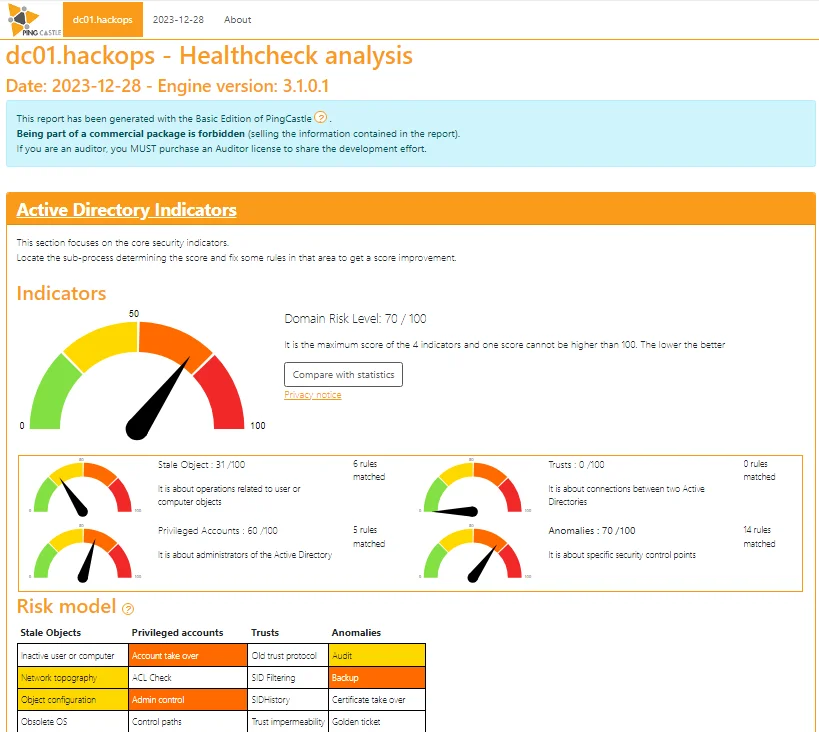

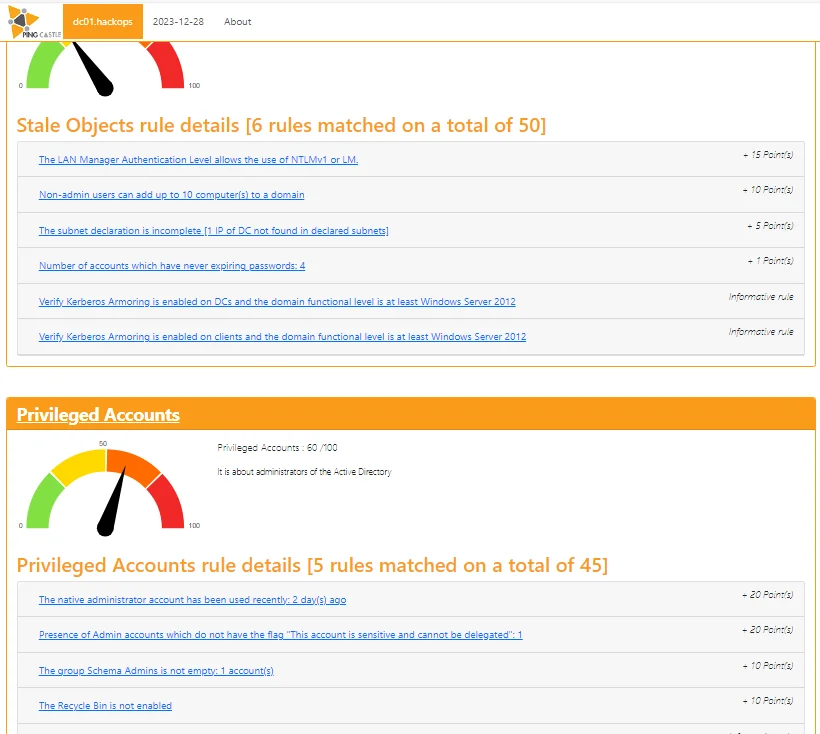

Nous pouvons constater que nous avons pas mal de points à améliorer sur notre domaine et que Ping Castle nous donne également des recommandations afin d’améliorer notre score.

Nous verrons prochainement comment renforcer la sécurité de notre Active Directory avec Harden afin d’améliorer notre score sur Ping Castle.